Pendahuluan

Dalam era digital saat ini, keamanan database memegang peran yang sangat penting dalam melindungi data sensitif. Dengan semakin berkembangnya teknologi, penjahat siber kian canggih dalam mencari celah untuk mengakses informasi yang bernilai tinggi. Data seperti informasi pribadi, detail finansial, dan rahasia bisnis menjadi target utama serangan tersebut. Oleh karena itu, memahami dan menerapkan prinsip keamanan database menjadi suatu keharusan bagi setiap organisasi.

Keamanan database tidak hanya berkaitan dengan melindungi data dari akses yang tidak sah tetapi juga mencakup perlindungan terhadap kehilangan data, integritas data, dan kerahasiaan. Berbagai ancaman dapat muncul dari berbagai sumber, termasuk serangan malware, peretasan, dan bahkan kelalaian internal. Oleh karena itu, setiap organisasi harus memiliki strategi yang komprehensif untuk menghadapi potensi risiko tersebut.

Dalam konteks ini, mengenalkan konsep dasar keamanan database sangatlah penting. Ini mencakup teknologi dan praktik yang digunakan untuk memastikan bahwa data tetap aman dan tidak diakses oleh pihak yang tidak berwenang. Berbagai teknik, seperti enkripsi data, kontrol akses, dan audit log, merupakan bagian integral dari sistem keamanan yang efektif. Dalam hal ini, organisasi diharapkan untuk membangun kebijakan keamanan yang mencakup semua aspek pengelolaan data.

Keamanan database bukanlah tanggung jawab individu semata, melainkan harus melibatkan semua level dalam organisasi. Kesadaran akan pentingnya perlindungan data menjadi salah satu langkah awal dalam menciptakan budaya keamanan. Dalam rangka mengembangkan infrastruktur yang tahan terhadap ancaman siber, organisasi perlu terus melakukan evaluasi serta pembaruan sistem keamanan mereka. Dengan pendekatan yang tepat, diharapkan data sensitif dapat terjaga, sehingga meningkatkan kepercayaan pelanggan dan mitra bisnis.

Memahami Ancaman Terhadap Database

Keamanan database menjadi salah satu prioritas utama dalam dunia digital saat ini, mengingat meningkatnya ancaman yang dapat membahayakan data sensitif. Berbagai jenis ancaman, seperti serangan malware, pencurian data, dan akses tidak sah, dapat berpotensi merusak integritas dan kerahasiaan informasi yang disimpan dalam database. Malware, sebagai contoh, biasanya menyamar sebagai perangkat lunak yang sah, namun tujuan utamanya adalah untuk mencuri informasi atau merusak sistem. Serangan jenis ini sering kali mengeksploitasi kerentanan perangkat lunak atau kelalaian pengguna, sehingga penting untuk memiliki langkah-langkah keamanan yang tepat untuk mencegah infeksi.

Pencurian data juga merupakan ancaman yang signifikan terhadap database. Kejadian ini dapat terjadi melalui serangan siber yang terencana, di mana hacker berhasil mendapatkan akses ke sistem tanpa izin. Data sensitif seperti informasi kartu kredit, rincian identitas pribadi, atau informasi kesehatan dapat dicuri dan diperdagangkan di pasar gelap. Contoh nyata dari pelanggaran data ini adalah insiden pelanggaran data pada perusahaan Equifax pada tahun 2017, di mana informasi pribadi sekitar 147 juta individu terungkap. Kejadian seperti ini menunjukkan betapa pentingnya penjagaan terhadap data sensitif dalam database.

Akses tidak sah pun merupakan pemberitan serius yang perlu diwaspadai. Banyak organisasi mengalami masalah ketika karyawan atau pihak ketiga mendapatkan akses tanpa izin ke database mereka. Dalam beberapa kasus, akses ini bersifat internal, di mana karyawan yang tidak berwenang dapat memanfaatkan informasi yang tidak seharusnya mereka miliki. Contoh yang perlu dicatat adalah insiden di Yahoo pada tahun 2013-2014, di mana lebih dari 3 miliar akun pengguna terpengaruh akibat akses tidak sah. Dalam semua kasus ini, dampak kebocoran data dapat menghancurkan reputasi perusahaan dan mengakibatkan kerugian finansial yang signifikan.

Prinsip-Prinsip Dasar Keamanan Database

Keamanan database merupakan unsur penting dalam melindungi data sensitif dari akses yang tidak sah dan potensi kerugian. Terdapat tiga prinsip dasar yang membentuk kerangka keamanan database, yaitu kerahasiaan, integritas, dan ketersediaan. Ketiga prinsip ini saling berinteraksi dan mendukung satu sama lain, menciptakan lapisan perlindungan yang menyeluruh.

Kerahasiaan berkaitan dengan perlindungan data agar hanya individu atau sistem yang berwenang yang dapat mengakses informasi tertentu. Sebagai contoh, dalam konteks lembaga kesehatan, data pasien harus dirahasiakan dan hanya dapat diakses oleh tenaga medis yang berwenang. Implementasi kontrol akses, enkripsi, dan pengaturan hak pengguna menjadi beberapa metode untuk memastikan kerahasiaan data terjaga dengan baik.

Integritas merujuk pada akurasi dan konsistensi data dalam database. Data yang memiliki integritas tinggi berarti informasi tersebut tidak usang atau rusak, serta tidak terpengaruh oleh kesalahan atau penyalahgunaan. Sebagai contoh, dalam sistem perbankan, transaksi yang dilakukan harus direkam dengan akurat agar laporan finansial tetap valid. Mekanisme seperti checksum dan audit trail sering digunakan untuk mendeteksi dan mencegah perubahan yang tidak sah pada data.

Ketersediaan data berarti bahwa informasi harus tersedia dan dapat diakses oleh pengguna yang berwenang ketika dibutuhkan. Ini penting untuk memastikan operasi bisnis berjalan lancar dan tidak terhambat. Contohnya, layanan daring yang menyediakan akses 24/7 kepada penggunanya harus dilindungi dari serangan DDoS yang dapat mengganggu ketersediaan. Teknologi seperti pengujian beban, replikasi data, dan cadangan otomatis sangat penting untuk menjamin ketersediaan sumber daya.

Dengan memahami dan menerapkan prinsip kerahasiaan, integritas, dan ketersediaan, organisasi dapat menciptakan sistem keamanan database yang kuat dan mampu melindungi data sensitif secara optimal. Ketiga prinsip ini, bila diintegrasikan, memungkinkan keamanan yang komprehensif dalam menghadapi ancaman yang terus berkembang.

Teknologi Enkripsi untuk Perlindungan Data

Keamanan database merupakan elemen penting dalam melindungi data sensitif, dan teknologi enkripsi memainkan peran kunci dalam hal ini. Enkripsi adalah proses mengubah informasi menjadi bentuk yang tidak dapat dibaca oleh pihak yang tidak berwenang. Metode ini memastikan bahwa meskipun data berhasil dicuri, informasi tersebut tidak dapat diakses tanpa kunci enkripsi yang sesuai. Ada berbagai jenis enkripsi yang dapat digunakan, masing-masing dengan karakteristik dan kegunaan yang berbeda.

Salah satu jenis enkripsi yang sering digunakan adalah enkripsi simetris, di mana satu kunci digunakan untuk enkripsi dan dekripsi data. Metode ini biasanya lebih cepat dan efisien untuk mengamankan volume besar data, seperti data dalam database. Namun, kelemahan dari sistem ini adalah jika kunci tersebut jatuh ke tangan pihak yang tidak berwenang, seluruh data akan terancam. Oleh karena itu, enkripsi simetris paling baik digunakan dalam lingkungan yang memiliki kontrol akses yang ketat.

Di sisi lain, enkripsi asimetris menggunakan sepasang kunci: kunci publik untuk enkripsi dan kunci privat untuk dekripsi. Meskipun lebih lambat dalam prosesnya, metode ini dapat memberikan tingkat keamanan yang lebih tinggi, terutama untuk komunikasi data di internet. Sebagai contoh, protokol SSL/TLS yang melindungi pertukaran data di web menggunakan enkripsi asimetris untuk memastikan bahwa hanya penerima yang tepat yang dapat membaca informasi yang dikirim.

Manfaat utama dari teknologi enkripsi sangat bergantung pada situasi penggunaannya. Enkripsi memastikan bahwa data sensitif, seperti informasi pribadi, nomor kartu kredit, atau catatan medis, tetap aman bahkan jika terjadi pelanggaran keamanan. Dengan menerapkan teknologi enkripsi yang tepat, organisasi dapat meningkatkan kepercayaan pelanggan dan memenuhi regulasi perlindungan data yang ketat. Seiring dengan meningkatnya ancaman terhadap data, penerapan teknologi enkripsi jelas menjadi langkah strategis dalam perlindungan database.

Sistem Deteksi dan Pencegahan Intrusi (IDPS)

Sistem Deteksi dan Pencegahan Intrusi (IDPS) merupakan komponen penting dalam keamanan database yang bertujuan untuk melindungi data sensitif dari ancaman yang mungkin terjadi. Sistem ini mengawasi lalu lintas jaringan dan aktivitas di dalam database, serta mendeteksi dan mencegah serangan yang berpotensi merusak. Dengan kemajuan teknologi dan semakin kompleknya metode serangan, IDPS menjadi semakin relevan dalam upaya menjaga integritas dan kerahasiaan data.

IDPS berfungsi dengan menganalisis pola lalu lintas data dan perilaku pengguna untuk mengidentifikasi aktivitas mencurigakan. Ketika kejadian tidak biasa terdeteksi, sistem dapat memberikan peringatan kepada administrator atau bahkan mengambil langkah aktif untuk memblokir serangan tersebut. Hal ini menjadikan IDPS sebagai solusi proaktif dalam menangkal risiko kebocoran data dan akses tidak sah. Dengan kemampuan untuk melakukan deteksi secara real-time, IDPS memungkinkan organisasi untuk segera merespons ancaman dan mengurangi dampak yang ditimbulkan.

Manfaat penggunaan IDPS sangat beragam. Pertama, sistem ini meningkatkan visibilitas terhadap aktivitas yang terjadi dalam database. Ini membantu organisasi untuk memahami pola penggunaan dan potensi kerentanan yang mungkin ada. Kedua, IDPS dapat berfungsi sebagai alat audit yang membantu dalam kepatuhan terhadap standar keamanan dan regulasi yang berlaku. Implementasi IDPS yang baik mencakup pelatihan yang memadai bagi tim keamanan, serta penggunaan teknologi terbaru untuk memastikan sistem tetap efektif. Penting juga untuk secara teratur memperbarui dan menyesuaikan konfigurasi IDPS agar sejalan dengan ancaman yang terus berkembang.

Manajemen Akses dan Hak Pengguna

Manajemen akses dan hak pengguna merupakan aspek vital dalam keamanan database. Tanpa pengaturan yang tepat, data sensitif dapat terancam oleh akses tidak sah. Oleh karena itu, organisasi perlu menerapkan pendekatan yang sistematis untuk mengelola siapa yang dapat mengakses informasi tertentu serta apa yang dapat mereka lakukan dengan data tersebut. Strategi yang umum diterapkan adalah memberikan hak akses minimum yang diperlukan oleh pengguna untuk menjalankan tugas mereka, juga dikenal sebagai prinsip least privilege.

Prinsip least privilege menekankan pentingnya memberikan akses hanya kepada individu yang benar-benar membutuhkannya untuk pekerjaan sehari-hari. Ini berarti bahwa pegawai tidak akan mendapatkan hak akses lebih dari yang dibutuhkan, sehingga mengurangi risiko kebocoran data atau penyalahgunaan informasi. Dalam implementasinya, proses ini mencakup penentuan hak akses yang sesuai berdasarkan posisi, tanggung jawab, dan fungsi pekerjaan masing-masing pengguna.

Di samping itu, manajemen akses yang efektif juga melibatkan penggunaan teknologi modern seperti sistem kontrol akses berbasis peran (RBAC). RBAC memungkinkan organisasi untuk mendefinisikan grup akses dan mengaitkan hak pengguna dengan kelompok tersebut, sehingga mempermudah pengelolaan hak akses secara keseluruhan. Selain itu, audit secara berkala terhadap hak akses pengguna juga penting agar dapat memastikan bahwa semua akses yang ada masih relevan dan diperlukan.

Implementasi manajemen akses yang baik tidak hanya melindungi database dari serangan luar, tetapi juga membatasi potensi kerugian yang mungkin timbul akibat tindakan tidak bertanggung jawab oleh karyawan. Oleh karena itu, setiap organisasi harus memberikan perhatian serius pada pengaturan hak akses dan manajemen pengguna untuk melindungi data sensitif yang mereka miliki.

Penerapan Keamanan Berlapis

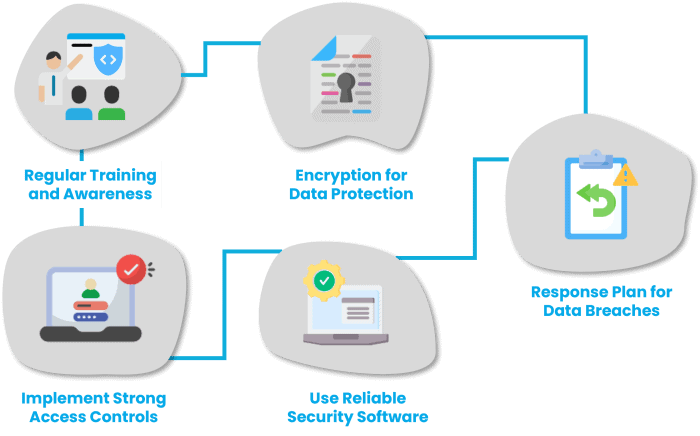

Penerapan keamanan berlapis merupakan pendekatan yang strategis dalam melindungi database dari serangan yang semakin canggih. Konsep ini mencakup penggabungan berbagai teknologi dan praktik keamanan yang dirancang untuk menciptakan pertahanan yang lebih kokoh. Dengan mengimplementasikan multifaset dari keamanan, organisasi dapat mengurangi risiko kebocoran atau kehilangan data sensitif.

Salah satu langkah awal dalam penerapan keamanan berlapis adalah melalui pengendalian akses yang ketat. Ini mencakup penggunaan teknologi autentikasi yang kuat, seperti autentikasi multi-faktor (MFA), untuk memastikan hanya pengguna yang terverifikasi yang memiliki akses ke database. Selain itu, pengelolaan hak akses yang cermat sangat penting untuk memastikan bahwa pengguna hanya dapat mengakses data yang diperlukan untuk pekerjaan mereka.

Di samping itu, enkripsi data adalah salah satu lapisan perlindungan penting yang tidak boleh diabaikan. Data yang dienkripsi tidak dapat dibaca oleh pihak yang tidak berwenang meskipun mereka berhasil mencapainya. Ini adalah langkah krusial, terutama untuk data sensitif yang harus dilindungi dari ancaman luar.

Tidak kalah penting adalah pemantauan dan deteksi intrusi secara real-time. Dengan memanfaatkan sistem manajemen keamanan informasi dan peristiwa (SIEM), organisasi dapat menganalisis pola lalu lintas data untuk mendeteksi aktivitas yang mencurigakan. Teknologi ini memungkinkan respons cepat terhadap potensi ancaman sebelum menjadi masalah yang lebih besar.

Akhirnya, pelatihan dan kesadaran pengguna juga merupakan bagian integral dari keamanan berlapis. Mendidik karyawan tentang praktik keamanan yang baik, seperti mengenali phishing dan teknik sosial engineering lainnya, akan memperkuat pertahanan keseluruhan. Dengan memadukan semua elemen ini, organisasi dapat membangun pertahanan yang lebih efektif dalam melindungi database mereka dari serangan yang berpotensi merusak.

Peran Audit dan Pemantauan Keamanan

Audit dan pemantauan keamanan adalah dua komponen penting dalam manajemen keamanan database yang efektif. Keduanya berfungsi untuk memastikan bahwa data sensitif tetap terlindungi dari ancaman dan pelanggaran. Melakukan audit secara berkala membantu organisasi mengidentifikasi potensi kerentanan dalam sistem keamanan serta mengevaluasi efektivitas strategi yang ada. Dengan kata lain, audit berfungsi sebagai alat diagnostik, memberikan wawasan berharga tentang bagaimana data dikelola dan dilindungi.

Proses audit mencakup tinjauan terhadap kebijakan keamanan, prosedur akses, dan kontrol yang diterapkan untuk melindungi database. Hal ini memungkinkan organisasi untuk melihat apakah semua standar telah dipatuhi dan apakah tindakan pencegahan cukup untuk memitigasi risiko. Selain itu, audit dapat membantu dalam mendeteksi pelanggaran yang mungkin terjadi atau telah terjadi. Dengan mengenali tanda-tanda awal dari potensi ancaman, organisasi dapat mengambil langkah-langkah yang diperlukan untuk memperbaiki kelemahan tersebut sebelum menjadi masalah yang lebih serius.

Pemantauan keamanan, di sisi lain, fokus pada pengawasan aktif terhadap aktivitas yang mencurigakan di dalam sistem. Dengan menggunakan alat pemantauan yang canggih, organisasi dapat mendeteksi dan merespons insiden dengan cepat. Teknologi pemantauan dapat memberikan notifikasi saat perilaku anomali terdeteksi, seperti akses tidak sah atau perubahan data yang tidak terotorisasi. Dengan pendekatan proaktif ini, organisasi dapat mengurangi waktu respons terhadap potensi pelanggaran dan melindungi integritas data mereka secara lebih efektif.

Secara keseluruhan, kombinasi audit dan pemantauan keamanan bukan hanya mendukung kepatuhan terhadap regulasi, tetapi juga membentuk dasar yang kuat untuk melindungi informasi sensitif dalam database. Ini adalah langkah penting dalam menciptakan lingkungan yang aman dan terpercaya bagi Data Sensitif. Melalui strategi ini, organisasi dapat meningkatkan postur keamanan mereka dan mengurangi risiko yang mungkin dihadapi dalam pengelolaan data.

Kesimpulan dan Rekomendasi

Pentingnya keamanan database tidak dapat diabaikan, terutama dalam era digital yang semakin berkembang pesat. Dengan semakin banyaknya data sensitif yang dikelola oleh organisasi, mengimplementasikan langkah-langkah perlindungan yang efektif terhadap data tersebut adalah suatu keharusan. Keamanan database yang baik bukan hanya melindungi informasi dari ancaman eksternal, tetapi juga melindungi integritas dan kerahasiaan data yang dapat berdampak besar pada reputasi dan kepercayaan publik terhadap organisasi.

Dalam upaya melindungi data sensitif, organisasi disarankan untuk mengadopsi beberapa praktik terbaik. Pertama, penting untuk melakukan audit keamanan secara rutin untuk mengidentifikasi potensi kerentanan dalam sistem yang ada. Selain itu, menerapkan teknologi enkripsi dapat membantu melindungi data saat disimpan dan saat dikirim melalui jaringan, sehingga membuatnya lebih aman dari tangan yang tidak berwenang.

Selanjutnya, organisasi perlu memastikan bahwa akses ke database dibatasi hanya kepada individu-individu yang memerlukan. Penerapan kebijakan kontrol akses yang ketat dan penggunaan autentikasi multifaktor akan menambah lapisan perlindungan yang signifikan. Pelatihan dan kesadaran cybersecurity bagi karyawan juga penting, agar mereka dapat memahami risiko dan tindakan pencegahan yang perlu diambil saat menangani data sensitif.

Di samping itu, penggunaan sistem deteksi intrusi (IDS) yang canggih dapat membantu dalam mendeteksi dan merespons serangan secara lebih cepat. Memastikan adanya rencana tanggap darurat juga merupakan langkah strategis, agar organisasi dapat meminimalisir dampak dari insiden keamanan yang mungkin terjadi. Keseluruhan pendekatan ini, jika dilakukan secara konsisten, akan memperkuat keamanan database dan memberikan perlindungan yang lebih baik terhadap data sensitif.

How useful was this post?

Click on a star to rate it!

Average rating 0 / 5. Vote count: 0

No votes so far! Be the first to rate this post.