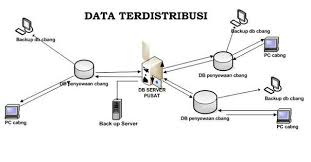

Pengenalan Sistem Basis Data Terdistribusi

Sistem basis data terdistribusi merupakan suatu arsitektur yang memungkinkan penyimpanan dan pengelolaan data di lokasi yang berbeda secara bersamaan. Dalam model ini, data tidak terpusat pada satu lokasi fisik, melainkan tersebar di beberapa lokasi yang bisa jadi berada jauh secara geografis. Karakteristik utama dari sistem basis data terdistribusi mencakup kemampuan untuk mengelola jumlah data yang besar serta kemampuan untuk melakukan akses data secara efisien oleh berbagai pengguna dari lokasi yang berbeda. Sistem ini sering kali menggunakan jaringan untuk menghubungkan berbagai komponen dan memastikan bahwa data tersebut bisa diakses dengan cepat dan tepat.

Penyimpanan data terdistribusi memiliki beberapa keuntungan, salah satunya adalah peningkatan skalabilitas. Dengan pendekatan ini, organisasi dapat memasukkan lebih banyak server dan lokasi penyimpanan sesuai kebutuhan, tanpa harus berinvestasi besar pada infrastruktur pusat. Selain itu, sistem basis data terdistribusi juga meningkatkan ketersediaan data. Ketika satu lokasi mengalami masalah, data yang ada di lokasi lain tetap dapat diakses, sehingga meminimalkan risiko kehilangan akses terhadap informasi penting.

Namun, tantangan dalam menjaga keamanan dalam sistem basis data terdistribusi tidak bisa diabaikan. Dengan banyaknya lokasi penyimpanan dan akses yang luas, risiko keamanan menjadi lebih kompleks. Setiap titik akses yang terhubung ke jaringan dapat menjadi celah bagi potensi serangan siber atau penyalahgunaan data. Oleh karena itu, penting bagi organisasi yang menerapkan sistem ini untuk mengembangkan kebijakan keamanan yang komprehensif. Langkah-langkah pencegahan, seperti enkripsi data dan kontrol akses yang ketat, harus diterapkan untuk memastikan bahwa data tetap terjaga dari ancaman eksternal maupun internal.

Risiko Keamanan dalam Basis Data Terdistribusi

Dalam era digital saat ini, basis data terdistribusi menawarkan fleksibilitas dan efisiensi yang lebih besar dalam pengelolaan data. Namun, keberadaannya juga membawa risiko keamanan yang signifikan. Salah satu ancaman utama yang dihadapi oleh sistem ini adalah serangan siber. Penyerang dapat memanfaatkan celah dalam jaringan dan mengakses data sensitif, menyebabkan kerugian yang besar bagi organisasi. Dengan meningkatnya kompleksitas infrastruktur TI, serangan jenis ini menjadi semakin sulit untuk dideteksi dan dicegah.

Selain serangan siber, akses tidak sah merupakan risiko keamanan yang perlu mendapat perhatian serius. Dalam banyak kasus, individu yang tidak berwenang dapat memperoleh akses kepada data kritis karena kelemahan dalam kontrol akses. Hal ini sering terjadi akibat pengaturan hak akses yang buruk atau ketidakpatuhan terhadap kebijakan keamanan. Kualitas dan kepatuhan kontrol akses sangat penting untuk menjaga kerahasiaan dan integritas data dalam sistem basis data terdistribusi.

Kebocoran data juga merupakan masalah yang sering dialami oleh struktur basis data terdistribusi. Kebocoran ini dapat terjadi karena kesalahan manusia, seperti kesalahan konfigurasi yang menyebabkan data rentan terhadap pengambilan oleh pihak ketiga. Bahkan, dengan strategi keamanan yang terbaik, risiko kebocoran data tetap ada jika langkah-langkah mitigasi tidak diterapkan secara efektif. Selain itu, kesalahan konfigurasi sistem sangat mungkin terjadi, sehingga memerlukan pengawasan dan audit berkala untuk memastikan setiap komponen berjalan sesuai dengan kebijakan keamanan yang ditetapkan.

Keseluruhan, risiko-risiko ini – serangan siber, akses tidak sah, kebocoran data, dan kesalahan konfigurasi – menciptakan tantangan besar bagi organisasi yang mengelola basis data terdistribusi. Masyarakat harus memahami potensi bahaya ini untuk menyiapkan langkah-langkah pencegahan yang tepat, guna melindungi data sekaligus menjaga kehandalan sistem database.

Prinsip Keamanan Data dalam Sistem Terdistribusi

Dalam konteks sistem basis data terdistribusi, terdapat tiga prinsip dasar keamanan yang sangat penting untuk diterapkan, yaitu kerahasiaan, integritas, dan ketersediaan data. Masing-masing prinsip ini memiliki peranan yang krusial dalam melindungi data dari berbagai ancaman yang mungkin terjadi.

Kerahasiaan merujuk pada upaya untuk memastikan bahwa informasi sensitif hanya dapat diakses oleh pihak yang berwenang. Dalam sistem terdistribusi, hal ini dapat dicapai melalui penggunaan enkripsi data baik saat data disimpan di server maupun saat data ditransmisikan. Sebagai contoh, penggunaan protokol Secure Sockets Layer (SSL) dalam komunikasi antar node dalam sistem terdistribusi dapat menjamin bahwa data yang bergerak tidak dapat dibaca oleh pihak ketiga yang tidak berhak.

Selanjutnya, integritas adalah prinsip yang menjamin bahwa data tetap akurat dan tidak terkorupsi selama penyimpanan dan pengiriman. Untuk menjaga integritas data, mekanisme kontrol akses perlu diterapkan, di mana hanya individu atau sistem yang memiliki hak yang dapat melakukan perubahan pada data. Contohnya, dalam sistem basis data terdistribusi, penggunaan teknis checksum dapat membantu mendeteksi perubahan yang tidak sah pada data, sehingga tim keamanan dapat mengambil tindakan sebelum perubahan tersebut menyebar lebih luas.

Terakhir, ketersediaan data adalah prinsip yang menjamin bahwa data selalu dapat diakses oleh pengguna yang berwenang ketika dibutuhkan. Dalam sistem terdistribusi, penerapan teknik replikasi dan pemulihan bencana sangat penting untuk memastikan data tetap tersedia walaupun salah satu atau beberapa node mengalami kegagalan. Dengan replikasi yang tepat, sistem dapat secara otomatis beralih ke salinan data yang tersedia, meminimalkan kemungkinan downtime.

Dengan memahami dan menerapkan ketiga prinsip tersebut, organisasi dapat lebih efektif dalam mengelola risiko dan melindungi data dalam sistem basis data terdistribusi.

Teknik Enkripsi untuk Perlindungan Data

Keamanan data dalam sistem basis data terdistribusi adalah aspek penting yang harus dipertimbangkan, terutama ketika data yang sensitif dipindahkan dan disimpan. Salah satu cara untuk melindungi data tersebut adalah melalui teknik enkripsi, yang terbagi menjadi dua kategori utama: enkripsi data saat istirahat (at-rest) dan enkripsi data saat transit (in-transit).

Enkripsi data saat istirahat adalah proses mengenkripsi data yang disimpan pada media penyimpanan, seperti disk atau database. Metode ini memastikan bahwa bahkan jika seseorang mendapatkan akses fisik ke perangkat penyimpanan, mereka tidak akan dapat membaca data tanpa kunci enkripsi yang benar. Algoritma yang umum digunakan untuk enkripsi data saat istirahat mencakup Advanced Encryption Standard (AES) dan Triple Data Encryption Standard (3DES). Kelebihan dari menggunakan AES adalah kecepatan dan tingkat keamanan yang tinggi, sedangkan 3DES, meskipun lebih aman dibandingkan algoritma yang lebih lama, cenderung lebih lambat dan kurang efisien.

Di sisi lain, enkripsi data saat transit melibatkan perlindungan data saat berpindah dari satu lokasi ke lokasi lain, biasanya melalui jaringan. Transport Layer Security (TLS) dan Secure Socket Layer (SSL) adalah dua protokol yang sering digunakan untuk mencapai enkripsi ini. Protokol ini membuat saluran komunikasi antara klien dan server menjadi aman, yang sangat penting terutama ketika data dikirim melalui internet. Kelebihan dari enkripsi data saat transit adalah kemampuannya untuk mencegah penyadapan dan serangan man-in-the-middle. Namun, perlu ada perhatian ekstra agar implementasinya tidak mengurangi kinerja sistem secara keseluruhan.

Secara keseluruhan, penerapan teknik enkripsi yang efektif baik untuk data saat istirahat maupun saat transit sangat penting untuk melindungi data dalam basis data terdistribusi. Memilih algoritma yang tepat dan memahami kelebihan serta kekurangan masing-masing fitur enkripsi akan membantu organisasi menjaga integritas dan kerahasiaan data mereka.

Autentikasi dan Otorisasi Pengguna

Keamanan dalam sistem basis data terdistribusi sangat tergantung pada dua elemen penting: autentikasi dan otorisasi pengguna. Autentikasi adalah proses untuk memverifikasi identitas pengguna, sedangkan otorisasi menentukan apa yang boleh diakses atau dilakukan oleh pengguna tersebut. Kombinasi yang efektif dari keduanya merupakan kunci untuk mencegah akses tidak sah dan melindungi data sensitif.

Salah satu metode autentikasi yang semakin populer adalah autentikasi multi-faktor (MFA). MFA mengharuskan pengguna untuk memberikan dua atau lebih bukti identitas sebelum diizinkan mengakses sistem. Pembuktian ini bisa meliputi sesuatu yang mereka ketahui (seperti kata sandi), sesuatu yang mereka miliki (seperti token atau kode dari aplikasi ponsel), atau sesuatu yang mereka adalah (seperti biometrik). Dengan pendekatan ini, potensi pelanggaran keamanan dapat diminimalkan, karena akses tidak hanya bergantung pada kata sandi yang mungkin dapat diretas.

Setelah autentikasi berhasil, langkah berikutnya adalah otorisasi. Proses ini mencakup penetapan hak akses dan peran pengguna dalam sistem. Pemberian hak akses yang tepat penting untuk membatasi data yang dapat dilihat atau diubah oleh pengguna tertentu. Penerapan prinsip ‘least privilege’ adalah praktik terbaik dalam hal ini, yang menyarankan agar pengguna hanya diberikan akses yang diperlukan untuk menjalankan tugas mereka. Dengan demikian, jika akun satu pengguna mengalami kebocoran, data yang dapat diakses akan terbatas.

Penting untuk secara teratur mengevaluasi dan memperbarui kebijakan autentikasi dan otorisasi sesuai dengan perkembangan dalam teknologi dan ancaman keamanan. Penggunaan alat otomatisasi untuk memantau dan mengelola hak akses dapat membantu organisasi dalam menjaga keamanan sistem basis data terdistribusi. Mengintegrasikan autentikasi dan otorisasi yang ketat akan memperkuat pertahanan terhadap akses tidak sah dan memastikan bahwa data tetap terlindungi dalam lingkungan yang terus berkembang.

Audit dan Pemantauan Keamanan

Dalam menjaga keamanan sistem basis data terdistribusi, audit dan pemantauan keamanan memiliki peranan yang sangat penting. Audit secara teratur memungkinkan organisasi untuk meninjau dan menganalisis kebijakan keamanan yang diterapkan serta efektivitas langkah-langkah yang telah diambil. Proses ini tidak hanya membantu mengidentifikasi celah keamanan, tetapi juga memperkuat kepatuhan terhadap regulasi dan standar industri yang relevan. Audit yang terencana dengan baik dapat mendeteksi kelemahan yang mungkin tidak terlihat selama operasi sehari-hari, sehingga memungkinkan tindak lanjut yang cepat.

Selain itu, pemantauan keamanan secara berkelanjutan diperlukan untuk menjaga integritas dan kerahasiaan data dalam sistem basis data terdistribusi. Alat pemantauan yang canggih dapat digunakan untuk mendeteksi aktivitas yang mencurigakan atau tidak biasa dalam waktu nyata. Penggunaan teknologi seperti analisis perilaku pengguna dan pengenalan pola dapat membantu dalam memprediksi dan mendeteksi potensi serangan atau pelanggaran. Melalui kombinasi audit dan pemantauan, organisasi dapat dengan cepat merespons insiden keamanan sebelum dampaknya menjadi lebih signifikan.

Proses audit dan pemantauan harus mencakup aspek teknis dan operasional dari sistem basis data. Hal ini melibatkan penilaian terhadap konfigurasi sistem, akses pengguna, serta log aktivitas yang mencerminkan interaksi dengan data. Menentukan indikator kinerja kunci (KPI) juga penting dalam menilai efektivitas strategi keamanan yang diterapkan. Dengan pendekatan yang sistematik dalam audit dan pemantauan, organisasi dapat mengurangi risiko dan melindungi data secara lebih efektif. Oleh karena itu, integrasi audit dan pemantauan dalam kebijakan keamanan merupakan langkah krusial yang tidak boleh diabaikan dalam manajemen sistem basis data terdistribusi.

Perencanaan dan Manajemen Risiko

Perencanaan dan manajemen risiko adalah komponen kritis dalam keamanan sistem basis data terdistribusi. Di era digital saat ini, melindungi data yang tersimpan dalam infrastruktur terdistribusi memerlukan pendekatan yang sistematis untuk mengidentifikasi dan mengevaluasi potensi ancaman. Proses ini dimulai dengan analisis risiko yang menyeluruh, yang bertujuan untuk mengidentifikasi kelemahan, potensi serangan, serta dampak yang mungkin timbul dari insiden keamanan. Dengan mengidentifikasi risiko, organisasi dapat memprioritaskan langkah-langkah mitigasi yang paling efektif.

Evaluasi risiko melibatkan penilaian yang cermat terhadap kemungkinan terjadinya insiden dan konsekuensinya terhadap integritas, kerahasiaan, dan ketersediaan data. Hal ini tidak hanya mencakup risiko teknis, tetapi juga faktor manusia, proses bisnis, dan ancaman luar yang dapat mempengaruhi keamanan basis data terdistribusi. Pendekatan berbasis risiko membantu dalam merumuskan kebijakan dan prosedur keamanan yang relevan, serta menentukan sumber daya yang diperlukan untuk memitigasi risiko tersebut.

Setelah risiko diidentifikasi dan dievaluasi, langkah selanjutnya adalah merumuskan rencana kontinjensi. Rencana ini harus mencakup protokol respons untuk mengatasi insiden keamanan, termasuk langkah-langkah pemulihan dan komunikasi. Dengan adanya rencana yang jelas, organisasi dapat memastikan bahwa mereka siap menghadapi insiden yang tidak terduga, meminimalkan dampak terhadap operasi bisnis, dan memastikan pemulihan data yang cepat dan efektif. Melalui perencanaan dan manajemen risiko yang strategis, organisasi dapat meningkatkan ketahanan dan keamanan sistem basis data terdistribusi, menjaga kepercayaan pengguna dan integritas data dengan lebih baik.

Kepatuhan terhadap Regulasi dan Standar Keamanan

Pentingnya mematuhi regulasi dan standar keamanan data tidak dapat diabaikan, terutama dalam konteks sistem basis data terdistribusi. Dengan semakin meningkatnya jumlah data yang dikumpulkan dan diproses, kepatuhan terhadap regulasi seperti General Data Protection Regulation (GDPR) dan Health Insurance Portability and Accountability Act (HIPAA) menjadi krusial. Regulasi ini dirancang untuk melindungi privasi individu dan mengatur bagaimana data pribadi harus dikelola dan dilindungi oleh organisasi.

GDPR, yang berlaku di Uni Eropa, menetapkan serangkaian ketentuan yang ketat terkait pengumpulan dan pemrosesan data pribadi. Pelanggaran terhadap GDPR dapat mengakibatkan denda yang signifikan dan kerusakan reputasi yang berkepanjangan. Selain itu, yang tak kalah penting, HIPAA mengatur perlindungan data kesehatan untuk memastikan bahwa informasi medis tetap rahasia dan aman. Kegagalan untuk mematuhi standar ini bukan hanya memperbesar risiko hukum, tetapi juga dapat berdampak negatif pada kepercayaan pelanggan dan mitra bisnis.

Untuk memenuhi persyaratan kepatuhan, organisasi perlu menerapkan pendekatan proaktif terhadap keamanan data. Ini mencakup pengembangan dan implementasi kebijakan keamanan yang ketat, pelatihan karyawan tentang praktik terbaik dalam melindungi data, serta penerapan teknologi seperti enkripsi dan kontrol akses. Penting juga untuk melakukan audit reguler dan penilaian risiko untuk mengidentifikasi potensi celah dalam sistem keamanan yang ada dan mengatasinya dengan segera.

Dengan menjaga kepatuhan terhadap regulasi dan standar keamanan, organisasi tidak hanya melindungi data mereka tetapi juga menciptakan kepercayaan di kalangan pengguna dan pemangku kepentingan. Penanganan yang tepat terhadap isu-isu kepatuhan dapat meminimalkan potensi dampak negatif dari pelanggaran dan membantu organisasi tetap berada di jalur yang benar dalam praktik bertanggung jawab terkait pengelolaan data.

Kesimpulan dan Rekomendasi

Pada era digital saat ini, keamanan dalam sistem basis data terdistribusi merupakan isu kritis yang tidak dapat diabaikan. Selama diskusi ini, telah diidentifikasi berbagai tantangan dan risiko yang dihadapi oleh organisasi, seperti serangan siber, pengelolaan akses yang buruk, serta potensi kerentanan dalam jaringan yang luas. Dalam menghadapi tantangan ini, penting bagi organisasi untuk mengembangkan strategi yang komprehensif dan berkelanjutan dalam melindungi data sensitif mereka.

Langkah pertama yang dapat diambil adalah menerapkan kontrol akses yang ketat. Hal ini meliputi penggunaan otentikasi yang kuat serta kontrol berbasis peran untuk memastikan bahwa hanya pengguna yang memiliki izin yang dapat mengakses data tertentu. Selanjutnya, pengenalan enkripsi sebagai metode untuk melindungi data saat transit dan saat penyimpanan juga sangat dianjurkan. Enkripsi dapat secara signifikan mengurangi risiko kebocoran informasi, memberikan perlindungan tambahan terhadap data yang disimpan dalam sistem terdistribusi.

Selain itu, organisasi perlu melakukan audit keamanan secara berkala untuk mengidentifikasi dan mengatasi potensi kerentanan. Hal ini membantu dalam mengadaptasi sistem keamanan sesuai dengan perkembangan ancaman yang baru. Mengintegrasikan pemantauan berkelanjutan juga dapat memberikan visibilitas real-time terhadap aktivitas mencurigakan, sehingga organisasi dapat mengambil tindakan preventif secara cepat.

Dalam jangka panjang, membangun budaya keamanan yang kuat juga sangat penting. Edukasi dan pelatihan bagi pegawai tentang praktik keamanan yang baik dapat mencegah kelalaian yang berpotensi membahayakan data. Dengan langkah-langkah ini, selain meningkatkan perlindungan data, organisasi juga dapat membangun kepercayaan yang lebih besar dengan pelanggan dan mitra bisnis mereka, menjadikan keamanan tidak hanya sebagai kebutuhan, tetapi juga sebagai bagian integral dari strategi bisnis mereka.

How useful was this post?

Click on a star to rate it!

Average rating 0 / 5. Vote count: 0

No votes so far! Be the first to rate this post.